跨站脚本攻击(Cross-Site Scripting,XSS)是一种常见的网络安全漏洞,攻击者通过向Web应用程序中插入恶意脚本代码,使得这些代码在用户浏览器中执行,从而获取用户敏感信息或在用户身份下执行操作。XSS攻击通常分为三类:存储型(Stored XSS)、反射型(Reflected XSS)和DOM型(DOM-based XSS)。

以下是这些XSS攻击类型的详细解释:

存储型XSS(Stored XSS):

攻击者将恶意脚本代码存储到应用程序的数据库或其他存储介质中,一旦其他用户请求相应的页面,恶意代码会从服务器中返回,并在用户浏览器中执行。这种类型的攻击常见于帖子、评论、用户资料等可以存储用户输入的地方。

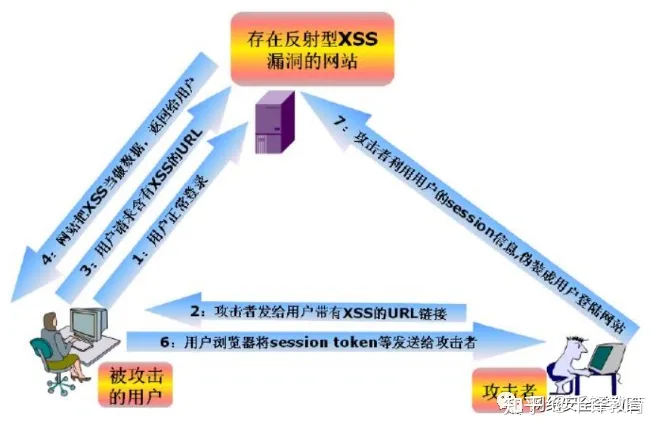

反射型XSS(Reflected XSS):

攻击者构造一个包含恶意脚本代码的URL,通过诱使用户点击该URL,恶意代码会被注入到响应中,然后在用户浏览器中执行。与存储型XSS不同,恶意代码不会被永久存储。这种攻击方式通常利用用户点击欺骗性链接来实现。

DOM型XSS(DOM-based XSS):

这种类型的XSS攻击不涉及服务器的响应,而是利用前端JavaScript在客户端执行时产生的漏洞。攻击者构造一个恶意URL,用户访问该URL后,恶意脚本会修改页面的DOM结构,从而触发漏洞。DOM型XSS攻击往往需要了解目标页面的前端逻辑。

防御XSS攻击的方法包括:

输入验证和过滤:

对用户输入进行严格的验证和过滤,确保不允许包含恶意脚本代码。例如,可以使用正则表达式、白名单过滤等方法,限制输入内容的格式。

输出编码:

在将数据渲染到HTML页面时,使用适当的编码方式,如HTML实体编码(HTML entity encoding),以防止恶意脚本代码被解释执行。

使用安全的API:

避免使用不安全的JavaScript API,尤其是与动态HTML生成和操作有关的API,以减少XSS攻击的可能性。

CSP(内容安全策略):

实施CSP,限制页面加载和执行的资源来源,防止恶意脚本的执行。CSP可以指定允许加载的脚本、样式、图片等内容的来源。

HttpOnly和Secure标志:

在设置Cookie时,使用HttpOnly标志,以防止恶意脚本通过JavaScript获取Cookie。同时,使用Secure标志,确保Cookie只在HTTPS连接下传输。

定期安全审查:

对应用程序进行定期的安全审查和漏洞扫描,及时发现和修复潜在的XSS漏洞。

总之,XSS攻击是一种常见且危险的网络安全威胁,开发人员应该采取一系列的防御措施来保护应用程序和用户的安全。

转载请注明:郑州SEO优化_郑州网站优化 » 常见的XSS攻击方式有哪些